1 Themenübersicht

Als Authentifizierungs-Mechanismus wird im ERP-System primär die Authentifizierung mit Zertifikaten unterstützt. Ein Benutzer-Zertifikat wird zur Authentifizierung eines Benutzers gegenüber dem ERP-System-Application-Server (SAS) verwendet. Ein Server-Zertifikat authentifiziert den Server gegenüber dem Benutzer.

In diesem Dokument wird beschrieben, was Zertifikate sind und wie diese im ERP-System eingesetzt werden. Des Weiteren finden Sie Vorgehensweisen für den Umgang mit Zertifikaten, z. B. für das Erzeugen, den Import oder den Export.

2 Zielgruppe

3 Was ist ein Zertifikat?

Ein Zertifikat stellt, vereinfacht ausgedrückt, den digitalen Ausweis für einen Server oder Benutzer dar. Ein Zertifikat ist ein öffentlicher Schlüssel, der von einer Zertifizierungsstelle (Certificate Authority, CA) beglaubigt und unterschrieben ist. Ein Zertifikat belegt, dass der Schlüssel wirklich zu derjenigen Person oder zu dem System gehört, das in der Benutzerkennung des Schlüssels angegeben ist. Für das ERP-System wird das Zertifikat-Format X.509 verwendet.

3.1 Aufbau eines Zertifikats

Im ERP-System werden Zertifikate gemäß dem Standard X.509 verwendet. Dieser Standard definiert, welche Informationen ein Zertifikat enthalten kann und wie diese Informationen abgelegt werden müssen.

Ein Zertifikat enthält u. a. folgende Informationen:

- Gültigkeitszeitraum

Ein Zertifikat besitzt einen begrenzten Zeitraum, in dem es gültig und verwendbar ist.

- Antragsteller

Zeigt an, für wen das Zertifikat ausgestellt wurde.

- Herausgeber

Zeigt an, wer der Herausgeber des Zertifikates ist.

- Einen öffentlichen Schlüssel (Public Key)

Der X.509-Standard ist zurzeit in drei Versionen verfügbar, von denen die Version 3 (von 1996) ermöglicht, weitere Attribute für ein Zertifikat zu definieren. Für den Internet Explorer hat Microsoft® einige Attribute festgelegt, von denen einige auch in im ERP-System genutzt werden, um die Verwendungsmöglichkeiten des Zertifikates zu beschreiben.

3.2 Zertifikatsarten

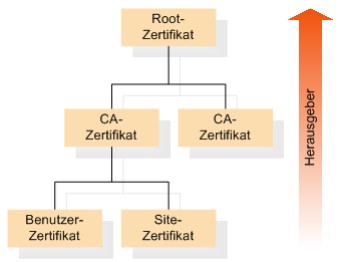

Der Herausgeber (Issuer) eines Zertifikates bürgt für die Echtheit des von ihm ausgestellten Zertifikates, indem er das ausgestellte Zertifikat mit seinem eigenen Zertifikat signiert. Da jedes Zertifikat einen Herausgeber besitzt, sind die Zertifikate verkettet.

Im nachfolgenden Diagramm ist eine mögliche Zertifikatshierarchie abgebildet. Der Herausgeber eines Zertifikats steht im Diagramm immer oberhalb der von ihm herausgegebenen Zertifikate.

Beispiel einer möglichen Zertifikatshierarchie

Root-Zertifikat

Ein Root-Zertifikat stellt die oberste Ebene und damit die Wurzel in der Zertifikatshierarchie dar. Mit dem Root-Zertifikat lassen sich alle anderen Zertifikate unterzeichnen. Im Gegensatz zu allen anderen Zertifikatsarten ist dieses Zertifikat durch sich selbst signiert: Der Herausgeber hat also zur Signierung des Zertifikats das Root-Zertifikat selbst verwendet.

CA-Zertifikat

Ein CA-Zertifikat (Certificate Authority) wird von einer Zertifizierungsstelle genutzt, um von ihr ausgestellte Zertifikate zu signieren. Das Zertifikat einer Zertifizierungsstelle ist von dem Herausgeber entweder wiederum mit einem CA-Zertifikat oder mit einem Root-Zertifikat unterzeichnet. Ein CA-Zertifikat stellt in der Zertifikatshierarchie einen Knoten dar. Das Root-Zertifikat ist die Wurzel aller Knoten und stellt einen Spezialfall eines CA-Zertifikats dar.

In jedem mit dem ERP-System erzeugten CA-Zertifikat ist angegeben, bis zu welcher Hierarchiestufe eine Zertifizierungsstelle weitere Zertifikate ausstellen darf. Für das ERP-System ist die Anzahl der Hierarchiestufen auf 10 begrenzt.

Server-Zertifikat

Ein Server-Zertifikat authentifiziert den ERP-System-Application-Server (SAS) gegenüber dem Benutzer. Es ist von einer Zertifizierungsstelle ausgestellt und kann nicht dazu verwendet werden, andere Zertifikate zu signieren. Server-Zertifikate stellen Blätter in der Zertifikatshierarchie dar.

Benutzer-Zertifikat

Ein Benutzer-Zertifikat wird zur Authentifizierung eines Benutzers gegenüber dem ERP-System-Application-Server (SAS) verwendet. Es ist von einer Zertifizierungsstelle ausgestellt und kann nicht dazu verwendet werden, andere Zertifikate zu signieren. Benutzer-Zertifikate stellen Blätter in der Zertifikatshierarchie dar.

3.3 Unterstützte Zertifikat-Dateiformate

Im ERP-System werden drei Formate für den Im- und Export von Zertifikaten unterstützt.

Java Keystore (JKS)

Das JKS-Format ist eine Entwicklung von Sun Microsystems. Verwendung findet dieses Dateiformat für Root-, CA- und Server-Zertifikate. Eine JKS-Datei enthält das Zertifikat und dessen privaten Schlüssel. Neben dem eigentlichen Zertifikat sind auch alle Zertifikate, die über die Kette der Herausgeber ermittelt werden können, in der Datei enthalten. Das Dateiformat schreibt vor, dass die Datei durch ein Kennwort zu schützen ist.

Um mithilfe der Toolshell ein Benutzer-Zertifikat erzeugen zu können, muss das Zertifikat einer Zertifizierungsstelle im Dateisystem im JKS-Format vorliegen.

Personal Information Exchange (PFX)

Das PFX-Format basiert auf dem Standard „pkcs 12“ und wird für Benutzer-Zertifikate verwendet. Wie in der JKS-Datei enthält die PFX-Datei, neben dem Zertifikat und dem privaten Schlüssel, auch die Kette der Herausgeber der Zertifikate. Das Dateiformat schreibt vor, dass die Datei durch ein Kennwort zu schützen ist.

Damit sich ein Benutzer gegenüber dem ERP-System-Application-Server (SAS) authentifizieren kann, muss das Zertifikat im Webbrowser des Benutzers installiert sein.

Hinweis:

Wenn Sie Zertifikate im PFX-Format speichern möchten, müssen Sie für die JDKs von Sun die unlimitierte Verschlüsselung von den JDK-Downloadseiten herunterladen und installieren. Das PFX-Format wird für Benutzerzertifikate und den SOM benötigt.

Internet Security Certificate (CER)

Eine Datei im CER-Format enthält nur das Zertifikat, welches dem öffentlichen Schlüssel (Public Key) entspricht. Ein privater Schlüssel wird nicht gespeichert. Die Datei wird deshalb auch nicht mit einem Kennwort geschützt. Alle Zertifikatsarten können in diesem Format abgelegt werden. Im ERP-System wird dieses Format genutzt, um ein Benutzer-Zertifikat als dessen Public Key in der Konfigurationsdatenbank abzulegen.

3.4 Verwendungsmöglichkeiten

In einem Zertifikat gemäß Standard X.509 in der Version 3 können über definierte Attribute die Verwendungsmöglichkeiten eines Zertifikats festgeschrieben werden. So wird im ERP-System durch Setzen der entsprechenden Attribute beispielsweise definiert, dass ein Zertifikat eine Zertifizierungsstelle ist, und nicht als Benutzerzertifikat verwendet werden kann.

3.5 Unterstützte Algorithmen

Für Zertifikatsschlüssel werden der RSA-Algorithmus und der ECDSA-Algorithmus vom System unterstützt. Die Algorithmen werden mit den folgenden Längen unterstützt:

- RSA 1024 Bits

- RSA 2048 Bits

- RSA 4096 Bits und

- ECDSA 256 Bits.

Als Signaturalgorithmus werden die Algorithmen „SHA1“ und „SHA256“ unterstützt.

Hinweise:

- Der Schlüsselalgorithmus „ECDSA“ darf nicht verwendet werden, wenn mit der aktuellen Konfigurationsdatenbank ein System mit Release 5.1 oder niedriger betrieben wird.

- Der Schlüsselalgorithmus „RSA 1024 Bits“ wird für die Verschlüsselung sensibler Daten in öffentlichen Netzen als unsicher angesehen, und sollte daher nicht mehr verwendet werden.

- Aus Sicherheitsgründen wird empfohlen, „SHA256“ statt „SHA1“ zu verwenden. Außerdem wird „SHA256“ von allen aktuell relevanten Browsern unterstützt.

4 Voraussetzungen

Zur Erzeugung eines Zertifikats wird ein ERP-System und ein ERP-System-Application-Server (SAS) vorausgesetzt. Achten Sie darauf, dass Sie im System Zugriff auf das im Datei-System abgelegte Root-Zertifikat haben.

5 Zertifikats-Hierarchie

Eine Zertifikats-Hierarchie wird durch die verschiedenen Zertifikate aufgebaut. So eine Hierarchie ist zum Beispiel nützlich, wenn Ihr Unternehmen Filialen hat. Nachfolgend erfahren Sie, welche Elemente Sie für eine Zertifikats-Hierarchie benötigen. Eine beispielhafte Zertifikats-Hierarchie (Public Key Infrastructure, PKI) finden Sie im Anschluss.

5.1 Benötigte Elemente für eine Zertifikats-Hierarchie

Für die Authentifizierung eines Benutzers gegenüber dem ERP-System-Application-Server (SAS) und die Authentifizierung eines Servers gegenüber dem Benutzer werden im ERP-System Zertifikate benutzt. Für jeden Benutzer ist mindestens ein Benutzer-Zertifikat und für jeden Server genau ein Server-Zertifikat erforderlich. Diese Zertifikate müssen mit dem Zertifikat einer der Zertifizierungsstellen unterzeichnet sein, die in der Konfigurationsdatenbank vorliegen. Zusätzlich ist mindestens eine Zertifizierungsstelle erforderlich, dessen Root-Zertifikat im ERP-System verfügbar ist.

Alle Benutzer- und Server-Zertifikate können direkt mit dem Root-Zertifikat signiert werden. Zwischen Root- und Benutzer- bzw. Server-Zertifikat können bis zu zehn weitere Zertifizierungsstellen liegen.

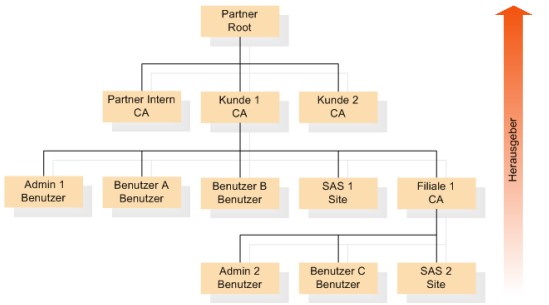

5.2 PKI-Struktur-Beispiel

Im Folgenden wird ein Beispiel für eine „Public Key Infrastructure“ (PKI) eines Partners mit zwei Kunden beschrieben. In der folgenden Grafik befinden sich die Zertifikate der Herausgeber immer oberhalb der vom Herausgeber ausgestellten Zertifikate.

Mögliche PKI-Struktur eines Partners

Damit ein Partner Zertifikate herausgeben kann, muss er mindestens ein Root-Zertifikat besitzen. Das Root-Zertifikat stellt die Wurzel seiner eigenen PKI-Struktur dar. Für jeden seiner Kunden und für sich selbst erzeugt der Partner eine Zertifizierungsstelle (Certificate Authority, CA). Durch die Trennung der Zertifizierungsstellen pro Kunde kann der Partner sicherstellen, dass Benutzer des Kunden 2 nicht auf das System des Kunden 1 gelangen. So muss nicht für jeden Kunden ein eigenes Root-Zertifikat erzeugt werden.

Der Kunde 1 besitzt neben einem Hauptsitz auch eine Filiale. Im Hauptsitz arbeiten die Benutzer A und B, für die jeweils ein Benutzer-Zertifikat auf Basis der Zertifizierungsstelle „Kunde 1 CA“ erzeugt wird. Für den Admin 1 des ERP-Systems wird ein Administrator-Benutzer-Zertifikat erzeugt. Darüber hinaus wird für den ERP-System-Application-Server, den Kunde 1 im Hauptsitz betreibt, ein Server-Zertifikat „SAS 1“ erzeugt.

Für die Filiale 1 des Kunden wird eine eigene Zertifizierungsstelle „Filiale 1 CA“ erzeugt. In dieser Filiale arbeitet Benutzer C. Für den Benutzer C und den Admin 2 werden die Benutzer-Zertifikate „Benutzer C“ und „Admin 2“ erzeugt. Für den in der Filiale betriebenen ERP-System-Application-Server wird das Server-Zertifikat „SAS 2“ erzeugt.

6 Authentifizierung durch ein Zertifikat

Die Authentifizierung gegenüber einem ERP-System läuft wie folgt ab:

- Der Benutzer startet den Internet Explorer und trägt die URL des ERP-System-Application-Servers (SAS) ein.

- Der Browser (Client) schickt daraufhin eine Anfrage an den SAS.

- Der SAS schickt sein Server-Zertifikat und eine Liste mit allen in der Konfigurationsdatenbank gespeicherten CA-Zertifikaten der Zertifizierungsstellen an den Client.

Hinweis:

Eine Zertifizierungsstelle besitzt im ERP-System einen aus drei möglichen Status: „Verbindung ablehnen“, „Verbindung erlauben“ und „Anmelden erlauben“. Dem Client werden nur die Zertifikate der Zertifizierungsstellen zugeschickt, die entweder „Verbindung erlauben“ oder „Anmeldung erlauben“ als Status besitzen.

- Der Client überprüft mithilfe des Server-Zertifikates, ob er dem Server vertrauen kann. Ist der Server für den Client nicht vertrauenswürdig, dann wird je nach Einstellung und Version des Internet Explorers die Authentifizierung abgebrochen oder aber ein Warnhinweis angezeigt.

- Anhand der CA-Zertifikatsliste vom Server werden nun alle dem Client bekannten Benutzer-Zertifikate untersucht. Alle Benutzer-Zertifikate, die direkt oder indirekt mit einem der CA-Zertifikate signiert wurden, werden in einer Auswahlliste angezeigt. Der Benutzer kann eines auswählen und dem Server zuschicken.

Hinweis:

Im ERP-System können einem Benutzer mehrere Zertifikate zugeordnet werden. Wenn nur ein Benutzer-Zertifikat gefunden wird, so wird, je nach Browsereinstellung, das Zertifikat entweder in einer Auswahlliste angezeigt oder direkt an den Server geschickt.

- Der Server überprüft das Benutzer-Zertifikat nach folgenden Kriterien:

- Ist das Zertifikat einem aktiven Benutzer zugeordnet?

- Ist das Zertifikat selbst und sind alle Zertifikate in der Herausgeberkette gültig?

- Akzeptiert der Server das Benutzer-Zertifikat, wird der Benutzer angemeldet.

Hinweis:

Beachten Sie, dass die Authentifizierung nicht die Autorisierung ist. Die Authentifizierung stellt lediglich sicher, dass der Client ein dem System bekanntes, gültiges und einem aktiven Benutzer zugeordnetes Zertifikat benutzt. Erst die Autorisierung, geregelt über das Berechtigungssystem, ermöglicht einem Benutzer das Benutzen der Anwendungen innerhalb des ERP-Systems.

7 Vorgehensweisen

Nachfolgend finden Sie Vorgehensweisen zum Erzeugen der verschiedenen Zertifikate. Außerdem wird beschrieben, wie Sie Zertifikate importieren, exportieren oder entfernen. Unterschieden wird dabei der Umgang mit der Toolshell und mit dem Systemcockpit.

Darüber hinaus erhalten Sie unter anderem Vorgehensweisen für die Massenverarbeitung der Zertifikate, wie Sie Benutzer-Zertifikate installieren oder den privaten Schlüssel einer Zertifizierungsstelle für eine Auslieferung entfernen.

7.1 Zertifikate erzeugen

Sie können Zertifikate auf zwei Weisen erzeugen: Mithilfe der Toolshell oder des Systemcockpits. Nachfolgend finden Sie die jeweiligen Vorgehensweisen pro Zertifikatstyp: Root-, CA-, Server-, SOM- und Benutzer-Zertifikat.

Hinweis:

Sie können alle Zertifikatstypen auch in der Anwendung „Systemcockpit“ erzeugen und zuordnen. Für den Typ „Zertifizierungsstelle“ stehen Möglichkeiten zum Erzeugen von Root- und CA-Zertifikaten bereit. Server-Zertifikate können Sie für den Typ „Application-Server“ erzeugen und zuordnen. SOM- und Benutzer-Zertifikate können Sie als Identifikationen für den Typ „Benutzer“ erzeugen und zuordnen.

7.1.1 Zertifikat mit der Toolshell erzeugen

Nachfolgend sind die Befehle für die Toolshell beschrieben, mit denen Sie Zertifikate erzeugen.

7.1.1.1 Root-Zertifikat erzeugen

Mit dem Befehl „crtcert“ (Create Certificate) können Sie in der Toolshell ein Root-Zertifikat erzeugen.

Beispiel:

| crtcert | -type:1

-commonName:Root-Zertifikat -organization:”Semiramis Software AG” -organizationalUnits:”Hauptsitz Hannover” -country:”DE” -exportDirectory:”file:///c:/<Pfad>” -validUntil:31.12.2005 -exportFilePassword:1234567 -exportFileName:”SemiramisRoot” -exportFileFormat:4 |

Für das Root-Zertifikat sind folgende Angaben erforderlich:

- Typ („‑type“, 1 = Root-Zertifikat)

- Name („‑commonName“, common name),

- Organisation („‑organization“, organization),

- Organisationseinheit („‑organizationalUnits“, organizational unit),

- Land („‑country“, country).

Das erzeugte Zertifikat wird als JKS-Datei durch die Option „‑exportDirectory“ in den angegebenen Pfad „file:///c:/<Pfad>“ abgelegt. Der Name der Datei wird durch den Parameter „‑exportFileName:<Dateiname>“ übergeben. Durch die Option „‑exportFileFormat:4“ wird der Typ der Datei festgelegt, in der das Zertifikat gespeichert wird, in diesem Fall „.jks“.

Durch die ausschließliche Angabe des Typs („‑type:1“ Rootzertifikat) wird festgelegt, dass ein Root-Zertifikat angelegt werden soll. Als Unterzeichner dient das zu erzeugende Zertifikat selbst.

Das Format einer JKS-Datei schreibt vor, dass diese mit einem Kennwort zu schützen ist. Für das Kennwort werden zwei Optionen angeboten:

- Möchten Sie ein Kennwort vorgeben, so geben Sie die Option

„‑exportFilePassword“ gefolgt von dem gewünschten Kennwort an. Das Kennwort darf nur aus 7-Bit-ASCII-Zeichen bestehen. - Möchten Sie das Kennwort vom System erzeugen lassen, so geben Sie die Option „‑randomPassword“ an. Das erzeugte Kennwort wird beim Erzeugen des Zertifikats ausgegeben.

Die Gültigkeit des Zertifikats wird bestimmt durch die Option „‑validUntil“ und des darauf folgenden Datums, wie im Beispiel aufgeführt mit 31.12.2005.

7.1.1.2 CA-Zertifikat erzeugen

Mit dem Befehl „crtcert“ (Create Certificate) können Sie ein Certificate Authority (CA)-Zertifikat erzeugen.

Beispiel:

| crtcert | -type:2

-commonName:”CA Zertifikat” -organization:”Kunde1″ -organizationalUnits:”Hauptsitz Hamburg” -country:”DE” -issuerFileName:”SemiramisRoot” -issuerFilePassword:1234567 -exportDirectory:”file:///c:/<Pfad>” -exportFileName:”Kunde1_CA” -exportFileFormat:4 –exportFilePassword:1234567 -validUntil:01.12.2005 |

Für das CA-Zertifikat sind folgende Angaben erforderlich:

- Typ („‑type“, 2 = Zertifizierungsstellen-Zertifikat)

- Name („‑commonName“, common name),

- Organisation („‑organization“, organization),

- Organisationseinheit („‑organizationalUnits“, organizational unit),

- Land („‑country“, country).

Unterzeichnet wird das Zertifikat mit dem Root-Zertifikat, dessen JKS-Datei mit der Option „‑issuerFileName“ angegeben wird. Der Dateiname, im Beispiel

„SemiramisRoot“, ist ohne die Dateiendung anzugeben. Die Option „‑issuerFilePassword“ muss angegeben werden, da die JKS-Datei des Root-Zertifikates kennwortgeschützt ist.

Alternativ kann das unterzeichnende Zertifikat mit der Option „‑issuer“ aus der Konfigurationsdatenbank gewählt werden.

Das erzeugte Zertifikat wird als JKS-Datei durch die Option „‑exportDirectory“ in den angegebenen Pfad „file:///c:/<Pfad>“ abgelegt. Der Name der Datei wird durch den Parameter „‑exportFileName:<Dateiname>“ übergeben. Durch die Option „‑exportFileFormat:4“ wird der Typ der Datei festgelegt, in der das Zertifikat gespeichert wird, in diesem Fall „.jks“.

Das Format einer JKS-Datei schreibt vor, dass diese mit einem Kennwort zu schützen ist. Für das Kennwort werden zwei Optionen angeboten:

- Möchten Sie ein Kennwort vorgeben, so geben Sie die Option

„‑exportFilePassword“ gefolgt von dem gewünschten Kennwort an. Das Kennwort darf nur aus 7-Bit-ASCII-Zeichen bestehen. - Möchten Sie das Kennwort vom System erzeugen lassen, so geben Sie die Option „‑randomPassword“ an. Das erzeugte Kennwort wird beim Erzeugen des Zertifikats ausgegeben.

Die Gültigkeit des Zertifikats kann mit der Option „‑validUntil“ bestimmt werden, wie im Beispiel aufgeführt mit „01.12.2005“. Wenn das Herausgeberzertifikat nicht bis zum angegebenen Datum (01.12.2005) gültig ist, dann wird der Zeitpunkt des erzeugten Zertifikates auf den „Gültig bis“-Zeitpunkt des Herausgeberzertifikats geändert.

7.1.1.3 Server-Zertifikat erzeugen

Sie können Server-Zertifikate im Datei-System oder in der Konfigurationsdatenbank erzeugen.

Server-Zertifikat im Dateisystem erzeugen

Mit dem Befehl „crtcert“ (Create Certificate) können Sie ein Server-Zertifikat erzeugen.

Beispiel:

| crtcert | -type:3

-commonName:”semiramis.cisag.com” -issuerFileName:”Kunde1_CA” -issuerFilePassword:1234567 -organization:”Kunde1″ -organizationalUnits:”Hauptsitz Hamburg” -country:”DE” -exportDirectory:”file:///c:/<Pfad>” -exportFileName:”semiramis.cisag.com” -exportFileFormat:4 -exportFilePassword:1234567 -validUntil:01.12.2005 |

Für das Server-Zertifikat sind folgende Angaben erforderlich:

- Typ („type“, 3 = Server-Zertifikat)

- Name („‑commonName“, common name),

- Organisation („‑organization“, organization),

- Organisationseinheit („‑organizationalUnits“, organizational unit),

- Land („‑country“, country).

Der Name „semiramis.cisag.com“ und die Parameter „‑commonName“ und „‑exportFileName:“ müssen mit der URL übereinstimmen, unter welcher der SAS, dem das Zertifikat zugeordnet wird, erreichbar ist. Eine zusätzlich verwendete Portnummer muss nicht angegeben werden. Stimmen der Name und die Adresse des SAS nicht überein, wird der Internet Explorer dieses Zertifikat nicht akzeptieren.

Das erzeugte Zertifikat wird als JKS-Datei durch die Option „‑exportDirectory“ in den angegebenen Pfad „file:///c:/<Pfad>“ abgelegt. Der Name der Datei wird durch den Parameter „‑exportFileName:<Dateiname>“ übergeben. Durch die Option „‑exportFileFormat:4“ wird der Typ der Datei festgelegt, in der das Zertifikat gespeichert wird, in diesem Fall „.jks“.

Hinweis:

Der angegebene Name für die Option „‑commonName“ muss der Basis-URL des SAS entsprechen.

Unterzeichnet wird das Zertifikat mit dem CA-Zertifikat, dessen JKS-Datei mit der Option „‑issuerFileName“ angegeben wird. Der Dateiname, im Beispiel „Kunde1_CA“, ist ohne die Dateiendung anzugeben. Die Option „‑issuerFilePassword“ muss angegeben werden, da die JKS-Datei des CA-Zertifikates kennwortgeschützt ist.

Alternativ kann das unterzeichnende Zertifikat mit der Option „‑issuer“ aus der Konfigurationsdatenbank gewählt werden. Das Zertifikat erhält maximal die Gültigkeitsdauer des Herausgeberzertifikats, kann aber mit „‑validUntil“ auch auf einen kleineren Gültigkeitszeitraum eingeschränkt werden.

Als Kennwort für das neue Server-Zertifikat wird automatisch die Zeichenkette „1234567“ vergeben.

Server-Zertifikat in der Konfigurationsdatenbank erzeugen

Mit dem Befehl „crtsascert“ (Create ERP-System-Application-Server-Certificate) können Zertifikate für einen oder mehrere ERP-System-Application-Server (SAS) direkt in der Konfigurationsdatenbank erzeugt werden.

Beispiel:

| crtsascert | -sas:*

-system:T11 -issuer:” Kunde1_CA” |

Für alle SAS („*“) auf dem System „T11“ soll ein neues Zertifikat erstellt werden. Unterzeichnet wird jedes Zertifikat von der Zertifizierungsstelle „Kunde1_CA“, die in der Konfigurationsdatenbank hinterlegt ist.

Beachten Sie, dass bei jedem SAS die Basis-URL eingetragen ist. Ist die URL eines SAS nicht hinterlegt, wird ein Fehler für den betroffenen SAS gemeldet.

7.1.1.4 Benutzer-Zertifikat erzeugen

Mit dem Befehl „crtcert“ (Create Certificate) können Sie ein Benutzer-Zertifikat erzeugen.

Beispiel:

| crtcert | -type:4

-commonName:”<Benutzername>” -emailAddress:”<emailadresse>” -issuerFileName:”Kunde1_CA” -issuerFilePassword:1234567 -organization:”Kunde1″ -organizationalUnits:”Hauptsitz Hamburg” -country:”DE” -exportDirectory:”file:///c:/<Pfad>” -exportFileName:”<Benutzername>” -exportFileFormat:3 -randomPassword -validUntil:01.12.2005 |

Für das Benutzer-Zertifikat sind folgende Angaben erforderlich:

- Typ („‑type“, 4 = Benutzer-Zertifikat)

- Name („‑commonName“, common name),

- E-Mail („‑emailAddress “, e-mail).

- Organisation („‑organization“, organization),

- Organisationseinheit („‑organizationalUnits“, organizational unit),

- Land („‑country“, country).

Das erzeugte Zertifikat wird als PFX-Datei durch die Option „‑exportDirectory“ in den angegebenen Pfad „file:///c:/<Pfad>“ abgelegt. Der Name der Datei wird durch den Parameter „‑exportFileName:<Dateiname>“ übergeben. Durch die Option „‑exportFileFormat:3“ wird der Typ der Datei festgelegt, in der das Zertifikat gespeichert wird, in diesem Fall „.pfx“.

Hinweis: Ab Semiramis 4.5 ist es möglich, mithilfe von „crtcert“ die Benutzer-Zertifikate im PFX-Format per E-Mail an Benutzer zuzuschicken. In diesem Fall müssen die entsprechende Aktivitätsdefinition aktiviert sein und dem Parameter –exportFileFormat den Wert „6“ zugewiesen werden.

Unterzeichnet wird das Zertifikat mit dem Zertifikat einer Zertifizierungsstelle, in diesem Fall mit dem Root-Zertifikat, dessen JKS-Datei mit der Option

„‑issuerFilename“ angegeben wird. Der Dateiname, im Beispiel „Kunde1_CA“, ist ohne die Dateiendung anzugeben. Die Option „‑issuerFilePassword“ muss angegeben werden, da die JKS-Datei des Root-Zertifikats kennwortgeschützt ist.

Alternativ kann das unterzeichnende Zertifikat mit der Option „‑issuer“ aus der Konfigurationsdatenbank gewählt werden.

Die Gültigkeit des Zertifikats kann mit der Option „‑validUntil“ bestimmt werden, wie im Beispiel aufgeführt mit „01.12.2005“. Wenn das Herausgeberzertifikat nicht ebenso lange gültig ist, so wird der Zeitpunkt des erzeugten Benutzer-Zertifikats auf den „Gültig bis“-Zeitpunkt des Herausgeberzertifikats geändert.

Das Kennwort für das neue Benutzer-Zertifikat wird mithilfe der Option

„‑randomPassword“ automatisch vom System während der Zertifikatserstellung erzeugt und ausgegeben. Alternativ kann auch mit „‑exportFilePassword:<password>“ ein Kennwort vergeben werden.

Hinweis:

Wenn Sie Zertifikate im PFX-Format speichern möchten, müssen Sie für die JDKs von Sun die unlimitierte Verschlüsselung von den JDK-Downloadseiten herunterladen und installieren. Das PFX-Format wird für Benutzerzertifikate und den SOM benötigt.

Hinweis:

Die Benutzerzertifikate können ab Semiramis 4.5 mithilfe von dem Befehl „crtusr“ schon beim Anlegen eines Benutzers erzeugt, dem Benutzer zugeordnet und per E-Mail an den Benutzer zugeschickt werden. Falls das Benutzerzertifikat bald abläuft, könnte man durch den Befehl „chgusr“ das neue Zertifikat erzeugen und an den Benutzer senden.

7.1.1.5 SOM-Zertifikat erzeugen

Mit dem Befehl „crtcert“ (Create Certificate) können Sie ein SOM-Zertifikat erzeugen.

Hinweis:

Alternativ können Sie in der Anwendung „Systemcockpit“ für den Typ „Benutzer“ ein X.509-SOM-Zertifikat erzeugen und den öffentlichen Teil des Zertifikats direkt dem Benutzer zuordnen, als der sich der SOM an das ERP-System anmelden soll. In der Standardinstallation ist dies der Benutzer „OUTPUTSERVER“.

Beispiel:

| crtcert | -type:3

-commonName:”som.semiramis.com” -issuerFileName:”Kunde1_CA” -issuerFilePassword:1234567 -organization:”Kunde1″ -organizationalUnits:”Hauptsitz Hamburg” -country:”DE” -exportDirectory:”file:///c:/<Pfad>” -exportFileName:”som.semiramis.com” -exportFileFormat:5 -exportFilePassword:1234567 -validUntil:01.12.2005 |

Für das SOM-Zertifikat sind folgende Angaben erforderlich:

- Typ („‑type“, 3 = Server-Zertifikat)

- Name („‑commonName“, common name),

- Organisation („‑organization“, organization),

- Organisationseinheit („‑organizationalUnits“, organizational unit),

- Land („‑country“, country),

- Dateityp („‑exportFileFormat”, 5 = JKS und PFX),

- Kennwort („‑exportFilePassword”, „1234567”)

Der Name „som.cisag.com“ und die Parameter „‑commonName“ und „‑exportFileName:“ müssen mit der URL übereinstimmen, unter welcher der SOM, dem das Zertifikat zugeordnet wird, erreichbar ist. Eine zusätzlich verwendete Portnummer muss nicht angegeben werden. Stimmen der Name und die Adresse des SOM nicht überein, wird der Internet Explorer dieses Zertifikat nicht akzeptieren.

Das erzeugte Zertifikat wird sowohl als PFX-Datei als auch als JKS-Datei durch die Option „‑exportDirectory“ in den angegebenen Pfad

„file:///c:/<Pfad>“ abgelegt. Der Name der Datei wird durch den Parameter „‑exportFileName:som.cisag.com“ übergeben. Durch die Option „‑exportFileFormat:5“ wird der Typ der Datei festgelegt, in der das Zertifikat gespeichert wird, in diesem Fall „pfx“ und „jks“

Hinweis:

Der angegebene Name für die Option „‑commonName“ muss der Basis-URL des SOM entsprechen.

Hinweis:

Wenn Sie Zertifikate im PFX-Format speichern möchten, müssen Sie für die JDKs von Sun die unlimitierte Verschlüsselung von den JDK-Downloadseiten herunterladen und installieren. Das PFX-Format wird für Benutzerzertifikate und den SOM benötigt.

Unterzeichnet wird das Zertifikat mit dem Zertifikat einer Zertifizierungsstelle, in diesem Fall mit dem Root-Zertifikat, dessen JKS-Datei mit der Option

„‑issuerFilename“ angegeben wird. Der Dateiname, im Beispiel „Kunde1_CA“, ist ohne die Datei-Endung anzugeben. Die Option „‑issuerFilePassword“ muss angegeben werden, da die JKS-Datei des Root-Zertifikats kennwortgeschützt ist.

Alternativ kann das unterzeichnende Zertifikat mit der Option „‑issuer“ aus der Konfigurationsdatenbank gewählt werden.

Die Gültigkeit des Zertifikats kann mit der Option „‑validUntil“ bestimmt werden, wie im Beispiel aufgeführt mit „01.12.2005“. Wenn das Herausgeberzertifikat nicht ebenso lange gültig ist, so wird der Zeitpunkt des erzeugten Benutzer-Zertifikats auf den „Gültig bis“-Zeitpunkt des Herausgeberzertifikats geändert.

Der SOM setzt voraus, dass das Kennwort „1234567“ lautet. Somit muss mit „–exportFilePassword:1234567“ das Kennwort vergeben werden.

7.1.2 Zertifikat mit dem Systemcockpit erzeugen

Alternativ zum Erzeugen der Zertifikate mit der Toolshell können Sie die Anwendung „Systemcockpit“ im ERP-System verwenden.

7.1.2.1 Root-Zertifikat erzeugen

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie als Typ „Zertifizierungsstelle“.

- Drücken Sie „Neu“ in der Standard-Symbolleiste.

- Geben Sie einen Namen und eine Bezeichnung in die gleichnamigen Felder ein.

- Wählen Sie unter dem Aktionen-Button in der Standard-Symbolleiste den Eintrag „Zertifikat erzeugen oder importieren“.

- Ein Dialogfenster für das Erzeugen und das Importieren der Zertifikate wird geöffnet.

- Wählen Sie im Dialogfenster den Karteireiter „Erzeugen“.

- Geben Sie alle benötigten Werte in die Felder ein, wie unter anderem die Gültigkeitsdaten, die Organisation und ihr untergeordnete Organisationen sowie das Land. Das Feld „Aussteller“ lassen Sie leer. Der „Common Name“ wird aus dem Eintrag im Feld „Name“ übernommen.

Hinweis:

Das Feld „Aussteller“ darf nicht gefüllt werden, da das Root-Zertifikat mit sich selbst signiert wird.

Achten Sie darauf, dass beim Erzeugen des Root-Zertifikats das Datum im Feld „Gültig bis“ in der Zukunft liegt, da Sie sonst mit diesem Root-Zertifikat keine weiteren Zertifikate signieren können.

- Wählen Sie unter der Rubrik „Exportieren als Zertifikats-Datei“ das Format der Datei. Wählen Sie „Keine Datei“, um das Zertifikat direkt in der Konfigurationsdatenbank abzulegen. Wählen Sie „JKS-Datei“, um das Zertifikat im Dateisystem abzulegen.

- Wenn Sie ein Dateiformat gewählt haben, geben Sie in das Feld „Ordner“ den Speicherort für das Zertifikat an.

- Vergeben Sie nötigenfalls ein Kennwort.

- Drücken Sie „OK“, damit das Zertifikat erzeugt wird.

- Das Dialogfenster wird geschlossen, und ein Zertifikat basierend auf Ihren Eingaben wird erzeugt. Die Daten des Zertifikats werden im Arbeitsbereich angezeigt.

- Drücken Sie „Speichern“ in der Standard-Symbolleiste.

Wählen Sie die Anmeldungsart „Anmeldung erlauben“, damit Benutzer, die ein von dieser Zertifizierungsstelle unterzeichnetes Zertifikat verwenden, sich an das ERP-System anmelden können.

7.1.2.2 CA-Zertifikat erzeugen

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie als Typ „Zertifizierungsstelle“.

- Drücken Sie „Neu“ in der Standard-Symbolleiste.

- Geben Sie einen Namen und eine Bezeichnung in die gleichnamigen Felder ein.

- Wählen Sie unter dem Aktionen-Button in der Standard-Symbolleiste den Eintrag „Zertifikat erzeugen oder importieren“.

- Ein Dialogfenster für das Erzeugen und den Import der Zertifikate wird geöffnet.

- Wählen Sie im Dialogfenster den Karteireiter „Erzeugen“.

- Wählen Sie im Feld „Aussteller“ das Zertifikat einer Zertifizierungsstelle, mit dem Sie das CA-Zertifikat signieren möchten.

- Für die Eingabe der weiteren notwendigen Daten bieten sich Ihnen zwei Möglichkeiten:

- Geben Sie die erforderlichen Daten manuell in die Felder ein, wie z. B. die Gültigkeit oder die Organisation.

Oder

- Drücken Sie den Button „Übernehmen“, wenn Sie die Daten des Zertifikats der Zertifizierungsstelle für unter anderem die Felder „Gültig ab“, „Gültig bis“ oder „Organisation“ automatisch übernehmen möchten.

- Die Daten des Zertifikats der Zertifizierungsstelle werden in die Felder des Dialogfensters übernommen.

- Ändern Sie die Vorgaben in den Feldern nach Bedarf.

- Wählen Sie unter der Rubrik „Exportieren als Zertifikats-Datei“ das Format der Datei. Wählen Sie „Keine Datei“, um das Zertifikat direkt in der Konfigurationsdatenbank abzulegen. Wählen Sie „JKS-Datei“, um das Zertifikat im Dateisystem abzulegen.

- Wählen Sie „OK“, damit das Zertifikat erzeugt wird.

- Das Dialogfenster wird geschlossen, und ein Zertifikat wird basierend auf Ihren Eingaben erzeugt. Die Daten des Zertifikats werden im Arbeitsbereich angezeigt.

- Drücken Sie „Speichern“ in der Standard-Symbolleiste.

7.1.2.3 Server-Zertifikat erzeugen

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie als Typ „Application-Server“.

- Wählen Sie im Feld „Name“ den Application-Server aus, für den Sie ein Zertifikat erzeugen möchten, und drücken Sie auf „Aktualisieren“ in der Standard-Symbolleiste.

Hinweis:

Wie Sie einen neuen Application-Server anlegen, lesen Sie in der Dokumentation zum Systemcockpit.

- Wählen Sie unter dem Aktionen-Button den Eintrag „Zertifikat erzeugen oder importieren“.

- Ein Dialogfenster für das Erzeugen und Importieren der Zertifikate wird geöffnet.

- Wählen Sie den Karteireiter „Erzeugen“.

- Wählen Sie im Feld „Aussteller“ das Zertifikat einer Zertifizierungsstelle, mit dem Sie das Server-Zertifikat signieren möchten.

- Für die Eingabe der weiteren notwendigen Daten bieten sich Ihnen zwei Möglichkeiten:

- Geben Sie die erforderlichen Daten manuell in die Felder ein, wie z. B. die Gültigkeit oder die Organisation.

Oder

- Drücken Sie den Button „Übernehmen“, wenn Sie die Daten des Zertifikats der Zertifizierungsstelle für unter anderem die Felder „Gültig ab“, „Gültig bis“ oder „Organisation“ automatisch übernehmen möchten.

- Die Daten des Zertifikats der Zertifizierungsstelle werden in die Felder des Dialogfensters übernommen.

- Ändern Sie die Vorgaben in den Feldern nach Bedarf.

- Wählen Sie unter der Rubrik „Exportieren als Zertifikats-Datei“ das Format der Datei.

- Drücken Sie „OK“, damit das Zertifikat erzeugt wird.

- Das Dialogfenster wird geschlossen, und ein Zertifikat basierend auf Ihren Eingaben wird erzeugt. Die Daten des Zertifikats werden im Arbeitsbereich unter der Rubrik „Webserver“ beim Feld „Ausgestellt für“ angezeigt, wenn Sie über den zugehörigen Rauten-Button das entsprechende Dialogfenster öffnen.

- Drücken Sie „Speichern“ in der Standard-Symbolleiste.

7.1.2.4 Benutzer-Zertifikat erzeugen

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie „Benutzer“ als Typ.

- Wählen Sie im Feld „Name“ den Benutzer aus, für den Sie ein Zertifikat erzeugen möchten, und drücken Sie auf „Aktualisieren“ in der Standard-Symbolleiste.

Hinweis:

Wie Sie einen neuen Benutzer anlegen, lesen Sie in der Dokumentation zu der Anwendung Systemcockpit.

- Drücken Sie unter dem Karteireiter „Editor“ in der Tabelle „Identifikationen“ auf den Dropdown-Pfeil des Neu-Buttons.

- Ein Menü mit möglichen Aktionen wird angezeigt.

- Wählen Sie den Eintrag „X.509-Benutzer-Zertifikat“.

- Ein Dialogfenster für das Erzeugen und Importieren der Zertifikate wird geöffnet.

- Wählen Sie den Karteireiter „Erzeugen“.

- Wählen Sie im Feld „Aussteller“ das Zertifikat einer Zertifizierungsstelle, mit dem Sie das Benutzer-Zertifikat signieren möchten.

- Für die Eingabe der weiteren notwendigen Daten bieten sich Ihnen zwei Möglichkeiten:

- Geben Sie die erforderlichen Daten manuell in die Felder ein, wie z. B. die Gültigkeit oder die Organisation.

Oder

- Drücken Sie den Button „Übernehmen“, wenn Sie die Daten des Zertifikats der Zertifizierungsstelle für unter anderem die Felder „Gültig ab“, „Gültig bis“ oder „Organisation“ automatisch übernehmen möchten.

- Die Daten des Zertifikats der Zertifizierungsstelle werden in die Felder des Dialogfensters übernommen.

- Ändern Sie die Vorgaben in den Feldern nach Bedarf.

- Wählen Sie unter der Rubrik „Exportieren als Zertifikats-Datei“ das Format der Datei. Wählen Sie „Keine Datei“, wenn das Zertifikat direkt in der Konfigurationsdatenbank gespeichert werden soll. Darüber hinaus müssen Sie einmal das Format „PFX“ wählen, damit das Zertifikat im Dateisystem abgelegt und dann dem Benutzer zugestellt werden kann. Vergeben Sie für das PFX-Format ein Kennwort.

- Drücken Sie „OK“. damit das Zertifikat erzeugt wird.

- Das Dialogfenster wird geschlossen, und ein Zertifikat basierend auf Ihren Eingaben wird erzeugt. Ausgewählte Daten des Zertifikats werden im Arbeitsbereich in der Tabelle „Identifikationen“ angezeigt.

- Drücken Sie „Speichern“ in der Standard-Symbolleiste.

Hinweis:

Um sich ein Zertifikat anzeigen zu lassen, markieren Sie das gewünschte Zertifikat in der Tabelle „Identifikationen“ und drücken in der Kopfzeile der Tabelle den Button „Zertifikate anzeigen“.

Hinweis:

Wenn Sie Zertifikate im PFX-Format speichern möchten, müssen Sie für die JDKs von Sun die unlimitierte Verschlüsselung von den JDK-Downloadseiten herunterladen und installieren. Das PFX-Format wird für Benutzerzertifikate und den SOM benötigt.

7.2 Zertifikate importieren und zuordnen

Sie können Zertifikate auf zwei Weisen importieren und zuordnen: Mithilfe der Toolshell oder des Systemcockpits. Nachfolgend finden Sie die jeweiligen Vorgehensweisen für Root- und CA-Zertifikate, für Server- sowie Benutzer-Zertifikate.

7.2.1 Zertifikate mithilfe der Toolshell importieren und zuordnen

Im Folgenden finden Sie die Befehle für die Toolshell beschrieben, mit denen Sie Zertifikate importieren und zuordnen.

7.2.1.1 Root- und CA-Zertifikat importieren und zuordnen

Mit dem Befehl „crtca“ (Create Certificate Authority) wird in der Konfigurationsdatenbank eine Zertifizierungsstelle erzeugt. Das notwendige Zertifikat wird dabei aus dem Dateisystem als JKS-Datei eingelesen und der Zertifizierungsstelle zugeordnet. Das Zertifikat wird in der Konfigurationsdatenbank gespeichert.

Befehl für den Import eines Root-Zertifikats:

| crtca | -certificateAuthority:<Name der Zertifizierungsstelle, z. B. “ROOT”>

-description:<Bezeichnung der Zertifizierungsstelle> -loginMode:3 -certificate:file:///c:/<Pfad>/CISAGRoot.jks -certificatePassword:1234567 |

Befehl für den Import eines CA-Zertifikats:

| crtca | -certificateAuthority:<Name der Zertifizierungsstelle, z. B. “CA”>

-description:<Bezeichnung der Zertifizierungsstelle> -loginMode:3 -certificate:file:///c:/<Pfad>/Kunde1_CA.jks -certificatePassword:1234567 |

Mit der Option „‑certificateAuthority“ bestimmen Sie, ob die zu erzeugende Zertifizierungsstelle eine Root- oder eine CA-Zertifizierungsstelle wird. Neben einer Beschreibung, die mit der Option „‑description” angegeben werden kann, ist der „loginMode“ anzugeben. Für den „loginMode“ stehen zur Auswahl:

- Verbindung ablehnen = 1,

- Verbindung erlauben = 2,

- Anmeldung erlauben = 3.

Mit der Option „‑certificate“ geben Sie den Dateinamen des zu importierenden Zertifikats an. Das für die JKS-Datei erforderliche Kennwort geben Sie mit der Option „‑certificatePassword“ an. Das Kennwort dient der Sicherung der Datei und wurde beim Erzeugen des Zertifikats ausgegeben, entweder wurde es manuell angegeben oder automatisch erzeugt.

7.2.1.2 Server-Zertifikat importieren und zuordnen

Server-Zertifikate können nicht mithilfe der Toolshell importiert oder zugeordnet werden. Benutzen Sie stattdessen das Systemcockpit (siehe Abschnitt Zertifikate mithilfe des Systemcockpits importieren und zuordnen).

7.2.1.3 Benutzer-Zertifikat importieren und zuordnen

Mit dem Befehl „chgusr“ (Change User) kann einem bestehenden Benutzer ein Benutzer-Zertifikat zugeordnet werden.

Das verwendete Zertifikat muss in einer PFX-Datei vorliegen. Die PFX-Datei enthält sowohl einen öffentlichen als auch einen privaten Schlüssel und ist kennwortgeschützt. Das Kennwort muss beim Aufrufen des Befehls angegeben werden.

Befehl für den Import eines Benutzer-Zertifikats aus einer PFX-Datei:

| chgusr | -user:<Benutzername, wie in der Konfigurationsdatenbank hinterlegt>

-addcertificate:file:///c:/<Pfad>/<Benutzername, wie in der Konfigurationsdatenbank hinterlegt>.pfx -certificatePassword:1234567 |

Mit der Option „‑user“ bestimmen Sie den Benutzer, dem das Zertifikat zugeordnet wird. Mit der Option „‑addcertificate“ geben Sie den Dateinamen des zu importierenden Zertifikats inklusiv Pfad an. Das für die PFX-Datei erforderliche Kennwort nennen Sie mit der Option „‑certificatePassword“.

Hinweis:

Wenn Sie Zertifikate im PFX-Format speichern möchten, müssen Sie für die JDKs von Sun die unlimitierte Verschlüsselung von den JDK-Downloadseiten herunterladen und installieren. Das PFX-Format wird für Benutzerzertifikate und den SOM benötigt.

7.2.2 Zertifikate mithilfe des Systemcockpits importieren und zuordnen

Neben dem Import der Zertifikate mithilfe der Toolshell, steht Ihnen auch das Systemcockpit für diese Aktionen zur Verfügung.

7.2.2.1 Root- oder CA-Zertifikat importieren und zuordnen

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie „Zertifizierungsstelle“ als Typ.

- Drücken Sie „Neu“ in der Standard-Symbolleiste.

- Geben Sie einen Namen und eine Bezeichnung in die gleichnamigen Felder ein.

- Wählen Sie unter dem Aktionen-Button in der Standard-Symbolleiste den Eintrag „Zertifikat erzeugen oder importieren“.

- Ein Dialogfenster für das Erzeugen und Importieren der Zertifikate wird geöffnet.

- Wählen Sie den Karteireiter „Importieren“.

- Tragen Sie den Dateinamen inklusive Pfad in das Feld „Zertifikats-Datei“ ein.

- Tragen Sie das erforderliche Kennwort ein.

- Drücken Sie „OK“. damit das Zertifikat erzeugt wird.

- Das Dialogfenster wird geschlossen und das Zertifikat wird importiert. Die Daten des Zertifikats werden im Arbeitsbereich angezeigt.

- Drücken Sie „Speichern“ in der Standard-Symbolleiste.

7.2.2.2 Server-Zertifikat importieren und zuordnen

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie „Application-Server“ als Typ.

- Wählen Sie im Feld „Name“ den Application-Server aus, für den Sie ein Zertifikat erzeugen möchten, und drücken Sie auf Aktualisieren in der Standard-Symbolleiste.

Hinweis:

Wie Sie einen neuen Application-Server anlegen, lesen Sie in der Dokumentation zu der Anwendung Systemcockpit.

- Wählen Sie unter dem Aktionen-Button den Eintrag „Zertifikat erzeugen oder importieren“.

- Ein Dialogfenster für das Erzeugen und Importieren der Zertifikate wird geöffnet.

- Wählen Sie den Karteireiter „Importieren“.

- Laden Sie das Server Zertifikat im JKS-Format aus dem lokalen Dateisystem und tragen Sie das benötigte Kennwort ein.

- Drücken Sie „OK“. damit das Zertifikat importiert wird.

- Das Dialogfenster wird geschlossen, und das Zertifikat wird importiert. Die Daten des Zertifikats werden im Arbeitsbereich unter der Rubrik „Webserver“ beim Feld „Ausgestellt für“ angezeigt, wenn Sie über den zugehörigen Rauten-Button das entsprechende Dialogfenster öffnen.

- Drücken Sie „Speichern“ in der Standard-Symbolleiste.

7.2.2.3 Benutzer-Zertifikat importieren und zuordnen

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie „Benutzer“ als Typ.

- Wählen Sie im Feld „Name“ den Benutzer aus, für den Sie ein Zertifikat erzeugen möchten, und drücken Sie auf Aktualisieren in der Standard-Symbolleiste.

Hinweis:

Wie Sie einen neuen Benutzer anlegen, lesen Sie in der Dokumentation zu der Anwendung Systemcockpit

- Drücken Sie unter dem Karteireiter „Editor“ in der Tabelle „Identifikationen“ auf den Dropdown-Pfeil des Neu-Buttons.

- Ein Menü mit möglichen Aktionen wird angezeigt.

- Wählen Sie den Eintrag „X.509-Benutzer-Zertifikat“.

- Ein Dialogfenster für das Erzeugen und Importieren der Zertifikate wird geöffnet.

- Wählen Sie den Karteireiter „Importieren“.

- Tragen Sie den Dateinamen des Benutzer Zertifikats im CER- oder PFX-Format inklusive Pfad in das Feld „Zertifikats-Datei“ ein.

- Tragen Sie nötigenfalls das erforderliche Kennwort ein.

- Drücken Sie „OK“. damit das Zertifikat erzeugt wird.

- Das Dialogfenster wird geschlossen, und das Zertifikat wird importiert. Ausgewählte Daten des Zertifikats werden im Arbeitsbereich in der Tabelle „Identifikationen“ angezeigt.

- Drücken Sie „Speichern“ in der Standard-Symbolleiste.

Hinweis:

Um sich ein Zertifikat anzeigen zu lassen, markieren Sie das gewünschte Zertifikat in der Tabelle „Identifikationen“ und drücken in der Kopfzeile der Tabelle den Button „Zertifikate anzeigen“.

Hinweis:

Wenn Sie Zertifikate im PFX-Format speichern möchten, müssen Sie für die JDKs von Sun die unlimitierte Verschlüsselung von den JDK-Downloadseiten herunterladen und installieren. Das PFX-Format wird für Benutzerzertifikate und den SOM benötigt.

7.3 Zertifikate exportieren

Sie können Zertifikate ausschließlich mithilfe des Systemcockpits exportieren. Nachfolgend finden Sie die jeweiligen Vorgehensweisen für Root-, CA- und Server- Zertifikate sowie für Benutzer-Zertifikate.

7.3.1 Root-, CA- oder Server-Zertifikat exportieren

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie als Typ

- „Zertifizierungsstelle“ für Root- und CA-Zertifikate

oder

- „Application-Server“ für Server-Zertifikate.

- Geben Sie im Feld „Name“ entsprechend des Typs die Zertifizierungsstelle oder den Application-Server ein, deren Zertifikat Sie exportieren möchten, und drücken Sie auf „Aktualisieren“ in der Standard-Symbolleiste.

- Die jeweiligen Daten werden angezeigt.

- Wählen Sie unter dem Aktionen-Button den Eintrag „Zertifikat exportieren“.

- Ein Dialogfenster für den Export der Zertifikate wird geöffnet.

- Wählen Sie im Dialogfenster das Format aus, in dem das Zertifikat gespeichert wird.

- Geben Sie nötigenfalls ein Kennwort in das Feld „Kennwort“ ein.

Hinweis:

Bei Verwendung des PFX- und JKS-Formats müssen Sie ein Kennwort eintragen.

- Tragen Sie den Ordner ein, in dem das Zertifikat abgelegt werden soll.

- Drücken Sie „OK“. damit das Zertifikat exportiert wird.

- Das Dialogfenster wird geschlossen, und das Zertifikat wird exportiert.

Hinweis:

Wenn Sie Zertifikate im PFX-Format speichern möchten, müssen Sie für die JDKs von Sun die unlimitierte Verschlüsselung von den JDK-Downloadseiten herunterladen und installieren. Das PFX-Format wird für Benutzerzertifikate und den SOM benötigt.

7.3.2 Benutzer-Zertifikat exportieren

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie als Typ „Benutzer“ aus.

- Geben Sie in das Feld „Name“ den Benutzer ein, dessen Zertifikat Sie exportieren möchten, und drücken Sie auf „Aktualisieren“ in der Standard-Symbolleiste.

- Die Benutzer-Daten werden angezeigt.

- Markieren Sie in der Tabelle „Identifikationen“ unter dem Karteireiter „Editor“ die Zeile, die das zu exportierende Zertifikat anzeigt.

- Drücken Sie in der Kopfzeile der Tabelle auf den Button „Zertifikat exportieren“.

- Ein Dialogfenster für das Exportieren der Zertifikate wird geöffnet.

- Tragen Sie den Ordner ein, in dem das Zertifikat abgelegt werden soll.

- Drücken Sie „OK“. damit das Zertifikat exportiert wird.

- Das Dialogfenster wird geschlossen, und das Zertifikat wird als CER-Datei exportiert.

7.4 Zertifikate entfernen

Sie können Zertifikate auf zwei Weisen entfernen: Mithilfe der Toolshell oder des Systemcockpits.

Mithilfe der Toolshell können entfernt werden:

- Zertifizierungsstellen-Zertifikat entfernen

- Server-Zertifikat entfernen

- Benutzer-Zertifikat entfernen

Mithilfe des Systemcockpits können entfernt werden:

- Zertifizierungsstellen-Zertifikate entfernen

- Benutzer-Zertifikat entfernen

7.4.1 Zertifikate mit der Toolshell entfernen

Nachfolgend finden Sie die Vorgehensweisen für das Entfernen der Zertifizierungsstellen-, Server- und Benutzer-Zertifikate mithilfe der Toolshell.

7.4.1.1 Zertifizierungsstellen-Zertifikat entfernen

Mit dem Befehl „dltca“ (Delete Certificate Authority) wird eine oder mehrere Zertifizierungsstellen und damit auch die jeweilig zugehörigen Zertifikate gelöscht. Voraussetzung für das Löschen ist, dass keine Zertifikate mehr in der Konfigurationsdatenbank vorliegen, die von dieser Zertifizierungsstelle unterzeichnet wurden.

Beispiel:

| dltca | -certificateAuthority:<Name der Zertifizierungsstelle> |

7.4.1.2 Server-Zertifikat entfernen

Mit dem Befehl „rmvsascert“ (Remove ERP-System-Application-Server-Certificate) können bei einem oder mehreren ERP-System-Application-Servern (SAS) die Zertifikate aus der Konfigurationsdatenbank entfernt werden.

Beispiel:

| rmvsascert | -sas:SDV -system:T11 |

Dieser beispielhafte Befehl entfernt das Zertifikat des SAS „SDV“ auf dem System „T11“.

7.4.1.3 Benutzer-Zertifikat entfernen

Mit dem Befehl „chgusr“ (Change Benutzer) können einem Benutzer Zertifikate entzogen werden. Da einem Benutzer mehr als ein Zertifikat zugeordnet werden kann, muss das zu entfernende Zertifikat mit seiner CER-Datei angegeben werden. Das Zertifikat muss zu diesem Zweck in Form einer Datei vorliegen. Über die Datei wird identifiziert, welches Zertifikat zu entfernen ist.

Beispiel:

| chgusr | -user:<Benutzername>

-removecertificate:file:///c:/<Pfad>/<Benutzername>.cer |

Die Option „‑user“ enthält den Benutzernamen, die Option „‑removecertificate“ umfasst den Dateinamen inklusive Pfad der CER-Datei.

7.4.2 Zertifikate mit dem Systemcockpit entfernen

Mit dem Systemcockpit können Zertifizierungsstellen- und Benutzer-Zertifikate entfernt werden.

7.4.2.1 Zertifizierungsstellen-Zertifikate entfernen

Voraussetzung

Alle Zertifikate, die mit dem zu löschenden Zertifizierungsstellen-Zertifikat unterzeichnet wurden, sind zuvor aus der Konfigurationsdatenbank zu entfernen.

Anleitung

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie als Typ „Zertifizierungsstelle“ aus.

- Geben Sie in das Feld „Name“ die Zertifizierungsstelle ein, die Sie entfernen möchten, und drücken Sie auf „Aktualisieren“ in der Standard-Symbolleiste.

- Die Zertifizierungsstellen-Daten werden angezeigt.

- Drücken Sie in der Standard-Symbolleiste auf den Button „Löschen“.

- Das System prüft, ob keine Zertifikate in der Konfigurationsdatenbank vorliegen, die mit diesem Zertifizierungsstellen-Zertifikat unterzeichnet wurden.

- Nach erfolgreicher Prüfung wird die Zertifizierungsstelle und damit das zugehörige Zertifikat gelöscht.

7.4.2.2 Benutzer-Zertifikat entfernen

- Öffnen Sie die Anwendung „Systemcockpit“ im Framework „System-Management“.

- Wählen Sie als Typ „Benutzer“ aus.

- Geben Sie in das Feld „Name“ den Benutzer ein, dessen Zertifikat Sie entfernen möchten, und drücken Sie auf „Aktualisieren“ in der Standard-Symbolleiste.

- Die Benutzer-Daten werden angezeigt.

- Markieren Sie in der Tabelle „Identifikationen“ unter dem Karteireiter „Editor“ die Zeile, die das zu entfernende Zertifikat anzeigt.

- Drücken Sie in der Kopfzeile der Tabelle auf den Button „Löschen“.

- Die markierte Zeile wird mit einem Löschkennzeichen versehen.

- Drücken Sie auf „Speichern“ in der Standard-Symbolleiste.

- Die gekennzeichnete Zeile wird aus der Tabelle entfernt, und die Benutzer-Daten werden gespeichert. Das Zertifikat wird aus der Konfigurationsdatenbank gelöscht.

7.5 Massenverarbeitung von Zertifikaten in der Toolshell

Alle Toolshell-Befehle können in einer Datei als Skript erfasst werden. Die Datei kann aus der Toolshell mithilfe der Skriptsprache ausgeführt werden.

Beispiel: Rufen Sie in einer Toolshell folgenden Befehl auf:

call c:\crtusercert.scl

Dieser Befehl öffnet die Datei „crtusercert.scl“ und führt alle darin enthaltenen Befehle aus.

Die Datei könnte beispielhaft folgendes enthalten:

| crtca | -certificateAuthority:Root

-description:Root -loginMode:3 -certificate:file:///c:/<Pfad>/Root.jks -certificatePassword:1234567 |

| crtca | -certificateAuthority:CA

-description:CA -loginMode:3 -certificate:file:///c:/<Pfad>/CA.jks -certificatePassword:1234567 |

7.6 Löschen des privaten Schlüssels einer Zertifizierungsstelle vor einer Auslieferung

Zertifizierungsstellen, die nicht für den weiteren Gebrauch in einem nachgelagerten System vorgesehen sind, sollten gelöscht werden.

Wenn Sie wie im oben geschilderten Beispiel vorgegangen sind und basierend auf einer Zertifizierungsstelle eines Partners eine Zertifizierungsstelle für Kunden erzeugt haben, so muss bei der Auslieferung des Systems an den Kunden im Zielsystem der private Schlüssel aus der Zertifizierungsstelle des Partners entfernt werden. Nur so kann der Missbrauch der Zertifizierungsstelle des Partners vermieden werden, denn ohne privaten Schlüssel fehlt der Zertifizierungsstelle die Basis für das Erzeugen weitere Zertifikate.

Zum Löschen des privaten Schlüssels (Private Key) wird der Befehl „chgca“ (Change Certificate Authority) benutzt.

Beispiel:

| chgca | -certificateAuthority:CA1

-removePrivateKey |

Mit der Option „‑certificateAuthority“ wird der Name der Zertifizierungsstelle übergeben. Die Option „‑removePrivateKey“ bestimmt die Aktion, die an der Zertifizierungsstelle vorgenommen wird.

7.7 Informationen über eine Zertifizierungsstelle anzeigen

Mit dem Befehl „dspca“ (Display Certificate Authority) zeigen Sie alle verfügbaren Zertifizierungsstellen an.

Beispiel:

| dspca | -certificateAuthority:* |

7.8 Workflow-Ereignis „CertificateExport“

Das Ereignis „com.cisag.sys.configuration.CertificateExport“ kann nur auf der Repository-Datenbank ausgelöst werden, dies wird erst dann ausgelöst, wenn es beim Aufruf der Befehle „crtcert“, „crtusr“ bzw. „chgusr“ oder in der Anwendung „Systemcockpit“ entschieden wurde, ein Benutzer-Zertifikat via E-Mail an einen Benutzer zu senden. Sie sollten daher mindestens eine Aktivitätsdefinition anlegen und aktivieren, der das Ereignis zugeordnet ist, damit diese E-Mails zustellbar werden können. Sie können mittels einer weiteren Aktivitätsdefinition festlegen, was beim Auftreten dieses Ereignisses zusätzlich geschehen soll.

7.8.1 Parameter

Das Ereignis besitzt folgende Parameter, die Sie in einer Aktivitätsdefinition verwenden können:

| Parametername | Bedeutung |

| RequesterFullName | Vollständiger Name des Benutzers , für den das Zertifikat zugeschickt werden soll. |

| CertificateName | Name des Zertifikatsinhabers. Für Benutzer-Zertifikate ist die normalerweise die Identifikation des Benutzers. |

| Password | Das Kennwort für eine PFX-Datei. |

| MailReceipientAddr | Adresse des Empfängers, für den das Zertifikat zugeschickt werden soll. |

| CertificateFile | Datei im PFX-Format, die einem Benutzer zugeschickt werden soll. |

| SystemName | Name des Systems, auf welchem das Benutzer-Zertifikat erzeugt wurde. Der Name wird durch die Zuordnung eines Application-Servers einem System bestimmt. |

| MailSenderAddr | Adresse des Absenders. Standardmäßig wird die E-Mail-Adresse des Verantwortlicheren des Systems genommen. |

| CertificateFileName | Name der PFX-Datei, die dem Benutzer gesandt wird. |

In einer Aktivitätsdefinition können Sie die Parameter wie folgt verwenden:

- {certificateFileName} und {systemName} für den Betreff einer Aktivitätsdefinition.

- {requesterFullName} und {password} für den begleitenden Text einer E-Mail.

Aus Sicherheitsgründen können Sie die PFX-Datei und das Kennwort separat an den Benutzer senden, indem Sie 2 Aktivitätsdefinitionen anlegen und aktivieren. Eine davon müsste nur das Kennwort enthalten.

7.8.2 Beispiele

Als Beispiele für Aktivitätsdefinitionen für das Ereignis „com.cisag.sys.configuration.CertificateExport“ werden folgende Aktivitätsdefinitionen ausgeliefert:

- CertificateExport

Die Aktivitätsdefinition kann für das Versenden von Benutzer-Zertifikaten per E-Mail verwendet werden. Die PFX-Datei und das Kennwort werden in einer E-Mail versendet.

- CertificateExportOnly

Die Aktivitätsdefinition kann für das Versenden von Zertifikaten als PFX-Datei per E-Mail ohne Kennwort verwendet werden.

- CertificateExportPwd

Die Aktivitätsdefinition kann für das Versenden von dem Kennwort zu den gesandten Zertifikaten per E-mail verwendet werden.